Sie sind viel geschäftlich unterwegs oder fahren in Ihren wohlverdienten Urlaub und möchten gerne in Kontakt bleiben oder im Internet Informationen einholen?

Für diesen Zweck findet man überall öffentliche WLAN-Hotspots, sei es in Cafés, auf Bahnhöfen oder in den Hotels.

Was ist ein Hotspot und wie funktioniert er?

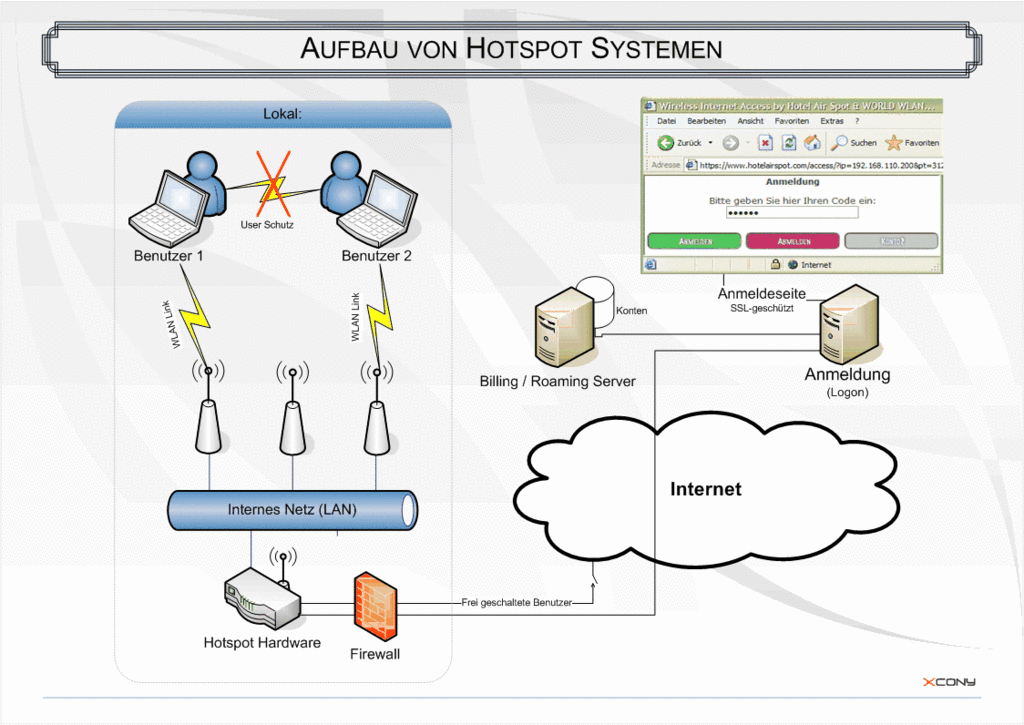

Unter einem öffentlichen Hotspot versteht man ein drahtloses Netzwerk, das für eine gemeinsame Nutzung eines Internt-Zugangs konfiguriert wurde. Der Betreiber eines Hotspots erwirbt einen drahtlosen Zugangspunkt, verbindet das Gerät mit dem Internet und strahlt das Signal dann im näheren Einzugsbereich (z.B. Hotel) aus. Über eine WLAN-Netzwerkkarte mit entsprechender Reichweite kann jeder Benutzer auf das Netzwerk zugreifen und im Internet surfen.

Meistens bieten die Betreiber ihren Kunden einen einfachen und schnellen Zugang zu ihren Hotspots an, indem sie die Anmeldung sehr einfach gestalten. Der Nachteil ist, dass sie einen Großteil der in WLAN-Geräten eingebauten Sicherheitsmaßnahmen deaktivieren um Problemen mit der Verschlüsselungskompatibilität aus dem Weg zu gehen.

Ohne Verschlüsselung werden dann jedoch unformatierte Textdateien ohne Schutz über das Internet gesendet. Jeder kann diese Funksignale abfangen, sofern man über einen Empfänger und ein paar einfache, im Handel leicht erhältliche Tools besitzt. Email-Adressen, Benutzernamen und Kennwörter sind dann nicht mehr sicher.

Wie kommen Internetbetrüger an unsere Daten?

Seien sie vor Hackern auf der Hut. Sie verfügen über entsprechende Tools, Fähigkeiten und Geduld, um die wenigen Schutzmaßnahmen der Hotspots zu umgehen.

Durch Manipulationstechniken können den Hotspot-Benutzern vertrauliche Informationen entlockt werden.

Durch Wi-Phising kann ein Hacker das WLAN-Signal eines Hotspots mit seinem eigenen Signal überlagern. Die Login-Seite wird durch eine Doppelgängerseite ersetzt und der Name des Netzwerks wird nachgeahmt. Statt der Hotspot-Anbieter erhält nun der Hacker Ihre Informationen.

Sobald Sie nun mit dem falschen Hotspot verbunden sind, werden Sie zu anderen betrügerischen Websiten umgeleitet und meist noch dazu angehalten, ein neues Konto einzurichten mit Bekanntgabe Ihrer Kreditkartennummern oder persönlichen Informationen.

Wie schützt man sich an öffentlichen Hotspots?

Einige Maßnahmen, die Sie ergreifen können:

- Lassen Sie Ihr mobiles Gerät nie aus den Augen, auch nicht für einen Moment

- Achten Sie darauf, dass Sie unbeobachtet sind, wenn Sie sich bei Ihrem Email-Konto oder bei Ihrem Betriebssystem anmelden.

- Wählen Sie den Hotspot immer MANUELL aus. Lassen Sie die Verbindung nie automatisch herstellen.

- Stellen Sie sicher, dass Sie tatsächlich mit einem legitimen Hotspot verbunden sind, indem Sie sich den Netzwerknamen und das Vorgehen für die Verbindungsherstellung vom Hotspot-Betreiber bestätigen lassen.

- Wickeln Sie keine Online-Banking- oder Börsengeschäfte von einem Hotspot aus ab.

- Deaktivieren Sie die Dateifreigabe in den Netzwerkeinstellungen Ihres Betriebssystems und speichern Sie so wenige vertrauliche Daten wie möglich auf Ihrem mobilen Gerät.

- Geben Sie keine vertraulichen Informationen in Ihren Emails oder Messaging-Texten bekannt. Am besten richten Sie sich ein zweites, webbasiertes Email-Konto an, das für den Einsatz an Hotspots reserviert ist.

- Meiden Sie den Besuch von Webseiten, von denen Außenstehende nichts wissen sollten.

- Deaktivieren Sie Ihre WLAN-Netzwerkkarte bei Nichtgebrauch.

- Verzichten Sie darauf, wichtige geschäftliche oder persönliche Daten weiterzugeben.

- Schützen Sie Ihr Gerät durch ein Virenschutzprogramm

Wenn Sie jedoch auf Nummer SICHER gehen wollen, sollten Sie Ihren Internetzugang mit Hilfe eines VPN (Virtuelle Privates Netzwerk) verschlüsseln. Alle Daten werden dann über einen VPN Tunnel gesendet und sind vor Hackern geschützt.

Wie funktioniert eine VPN-Verbindung?

Verschiedene VPN-Anbieter bieten eine Software an (Client), die auf dem mobilen Gerät oder dem Computer zu Hause installiert werden kann. Die Installation ist meistens sehr einfach und innerhalb von Minuten erledigt.

Durch die Aktivierung dieser Software wird sämtlicher Datenverkehr über einen Server des Anbieters geleitet und verschlüsselt übertragen. Die Daten durchlaufen einen virtuellen Tunnel und werden dadurch nach außen abgeschirmt.

Ein VPN Tunnel ist somit eine über Verschlüsselung abgesicherter Weg der Datenübertragung in einem Virtuellen Privaten Netzwerk. Gleichzeitig wird Ihre IP-Adresse verschleiert bzw. gegen eine IP-Adresse des Anbieters ausgetauscht was zu einer kompletten Anonymität im Netz führt.

FAZIT

Angesichts der steigenden Cyberkriminalität im Netz ist ein VPN jedem Nutzer dringend anzuraten, da es bei weitem die sicherste Möglichkeit bietet, sich im Internet vor Hackern und Datenklau zu schützen.

Die geringen Gebühren für eine VPN Software steht im keinen Vergleich zum finanziellen Schaden, der durch einen Hackerangriff entstehen kann.

Lesen Sie unseren Testbericht über einen Marktführer im Bereich von VPN:

Zum Bericht von ExpressVPN* >>

Bildnachweis: Pixabay by Congerdesign, CCO-Lizenz

*=Affiliate-Link (Info>>)